Οι ερευνητές στον τομέα της κυβερνοασφάλειας ανακάλυψαν ότι είναι δυνατό για τους εισβολείς να οπλίσουν ακατάλληλα διαμορφωμένα στιγμιότυπα της Κονσόλας σεναρίων Jenkins για περαιτέρω εγκληματικές δραστηριότητες όπως η εξόρυξη κρυπτονομισμάτων.

“Λανθασμένες διαμορφώσεις όπως η ακατάλληλη ρύθμιση μηχανισμών ελέγχου ταυτότητας εκθέτουν το τελικό σημείο ‘/script’ στους εισβολείς”, οι Shubham Singh και Sunil Bharti της Trend Micro είπε σε μια τεχνική σύνταξη που δημοσιεύθηκε την περασμένη εβδομάδα. “Αυτό μπορεί να οδηγήσει σε απομακρυσμένη εκτέλεση κώδικα (RCE) και κακή χρήση από κακόβουλους παράγοντες.”

Jenkins, μια δημοφιλής συνεχής ενσωμάτωση και συνεχής παράδοση (CI/CD) πλατφόρμα, διαθέτει μια κονσόλα σεναρίων Groovy που επιτρέπει στους χρήστες να εκτελούν αυθαίρετα σενάρια Groovy εντός του χρόνου εκτέλεσης του ελεγκτή Jenkins.

Οι συντηρητές του έργου, στην επίσημη τεκμηρίωση, σημειώνουν ρητά ότι το κέλυφος Groovy που βασίζεται στον ιστό μπορεί να χρησιμοποιηθεί για την ανάγνωση αρχείων που περιέχουν ευαίσθητα δεδομένα (π.χ. “/etc/passwd”), την αποκρυπτογράφηση διαπιστευτηρίων που έχουν ρυθμιστεί στο Jenkins, ακόμη και για την εκ νέου διαμόρφωση των ρυθμίσεων ασφαλείας.

Η κονσόλα “δεν προσφέρει διαχειριστικούς ελέγχους για να σταματήσει ένας χρήστης (ή διαχειριστής) όταν είναι σε θέση να εκτελέσει την Κονσόλα Script από το να επηρεάσει όλα τα μέρη της υποδομής Jenkins.” διαβάζει την τεκμηρίωση. “Το να παραχωρήσετε σε έναν κανονικό χρήστη Jenkins Πρόσβαση στην Κονσόλα δέσμης ενεργειών είναι ουσιαστικά το ίδιο με το να του παραχωρήσετε δικαιώματα διαχειριστή εντός του Jenkins.”

Ενώ η πρόσβαση στην Κονσόλα Script συνήθως περιορίζεται μόνο σε πιστοποιημένους χρήστες με δικαιώματα διαχείρισης, οι εσφαλμένες παραμέτρους παρουσίες του Jenkins θα μπορούσαν κατά λάθος να καταστήσουν το τελικό σημείο “/script” (ή “/scriptText”) προσβάσιμο μέσω του διαδικτύου, καθιστώντας το ώριμο για εκμετάλλευση από εισβολείς που θέλουν να εκτελεστούν επικίνδυνες εντολές.

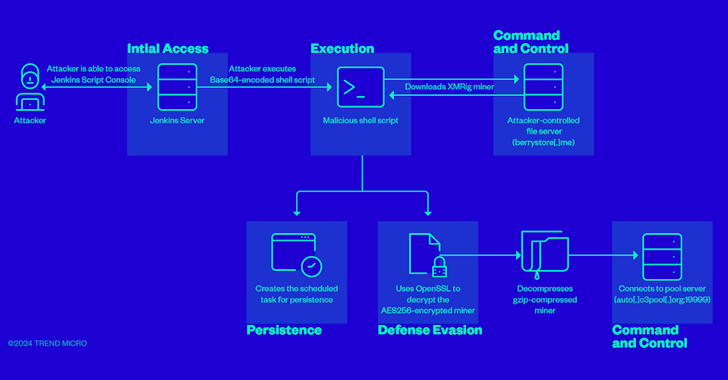

Η Trend Micro είπε ότι βρήκε περιπτώσεις απειλών που εκμεταλλεύονταν την εσφαλμένη διαμόρφωση του plugin Jenkins Groovy για να εκτελέσουν μια συμβολοσειρά με κωδικοποίηση Base64 που περιέχει ένα κακόβουλο σενάριο που έχει σχεδιαστεί για την εξόρυξη κρυπτονομισμάτων στον παραβιασμένο διακομιστή, αναπτύσσοντας ένα ωφέλιμο φορτίο miner που φιλοξενείται στο berrystore[.]εμένα και το στήσιμο της επιμονής.

«Το σενάριο διασφαλίζει ότι έχει αρκετούς πόρους συστήματος για να εκτελέσει αποτελεσματικά την εξόρυξη», είπαν οι ερευνητές. “Για να γίνει αυτό, το σενάριο ελέγχει για διεργασίες που καταναλώνουν περισσότερο από το 90% των πόρων της CPU και, στη συνέχεια, προχωρά στην εξάλειψη αυτών των διεργασιών. Επιπλέον, θα τερματίσει όλες τις διακοπείσες διεργασίες.”

Για να προστατευτείτε από τέτοιες απόπειρες εκμετάλλευσης, συνιστάται να διασφαλίζετε τη σωστή διαμόρφωση, να εφαρμόζετε ισχυρό έλεγχο ταυτότητας και εξουσιοδότηση, να διεξάγετε τακτικούς ελέγχους και να περιορίζετε τη δημόσια έκθεση των διακομιστών Jenkins στο διαδίκτυο.

Η εξέλιξη έρχεται καθώς οι κλοπές κρυπτονομισμάτων που προκύπτουν από hacks και exploits έχουν αυξηθεί κατά το πρώτο εξάμηνο του 2024, επιτρέποντας στους παράγοντες απειλών να λεηλατήσουν 1,38 δισεκατομμύρια δολάρια, από 657 εκατομμύρια δολάρια από έτος σε έτος.

«Τα πέντε κορυφαία hacks και exploits αντιπροσώπευαν το 70% του συνολικού ποσού που έχει κλαπεί μέχρι στιγμής φέτος», η πλατφόρμα πληροφοριών blockchain TRM Labs είπε. «Οι συμβιβασμοί για το ιδιωτικό κλειδί και τη φράση «πρώτων» παραμένουν κορυφαίος φορέας επίθεσης το 2024, παράλληλα με τα έξυπνα συμβόλαια και τις επιθέσεις φλας δανείων».