Ένας παράγοντας απειλής χρησιμοποιεί ένα σενάριο PowerShell που πιθανότατα δημιουργήθηκε με τη βοήθεια ενός συστήματος τεχνητής νοημοσύνης όπως το ChatGPT του OpenAI, το Gemini της Google ή το CoPilot της Microsoft.

Ο αντίπαλος χρησιμοποίησε το σενάριο σε μια εκστρατεία ηλεκτρονικού ταχυδρομείου τον Μάρτιο που είχε στόχο δεκάδες οργανισμούς στη Γερμανία για να παραδώσει τον κλέφτη πληροφοριών Rhadamanthys.

Το PowerShell που βασίζεται σε AI αναπτύσσει το infostealer

Ερευνητές της εταιρείας κυβερνοασφάλειας Proofpoint απέδωσαν την επίθεση σε έναν παράγοντα απειλής που παρακολουθείται ως TA547, που πιστεύεται ότι είναι ένας μεσίτης αρχικής πρόσβασης (IAB).

Το TA547, γνωστό και ως Scully Spider, είναι ενεργό τουλάχιστον από το 2017 παρέχοντας μια ποικιλία κακόβουλου λογισμικού για συστήματα Windows (ZLoader/Terdot, Gootkit, Ursnif, Corebot, Panda Banker, Atmos) και Android (Mazar Bot, Red Alert).

Πρόσφατα, ο ηθοποιός της απειλής άρχισε να χρησιμοποιεί το modular stealer Rhadamanthys που επεκτείνει συνεχώς τις δυνατότητες συλλογής δεδομένων του (πρόχειρο, πρόγραμμα περιήγησης, cookies.

Το info stealer έχει διανεμηθεί από τον Σεπτέμβριο του 2022 σε πολλές ομάδες εγκλήματος στον κυβερνοχώρο υπό το μοντέλο malware-as-a-service (MaaS).

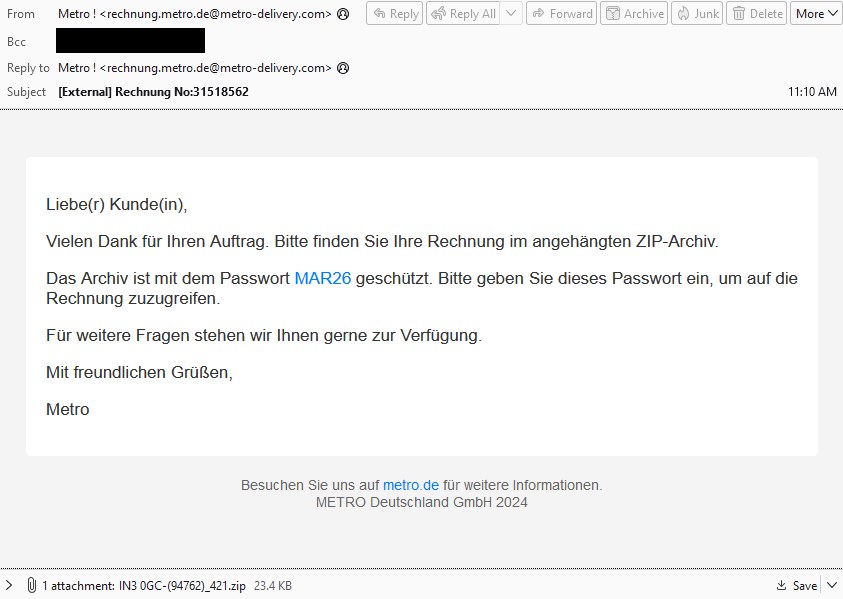

Σύμφωνα με ερευνητές της Proofpoint, το TA547 υποδύθηκε τη γερμανική επωνυμία Metro cash-and-carry σε μια πρόσφατη καμπάνια ηλεκτρονικού ταχυδρομείου χρησιμοποιώντας τιμολόγια ως δέλεαρ για «δεκάδες οργανισμούς σε διάφορες βιομηχανίες στη Γερμανία».

πηγή: Proofpoint

Τα μηνύματα περιελάμβαναν ένα αρχείο ZIP προστατευμένο με κωδικό πρόσβασης «MAR26», το οποίο περιείχε ένα κακόβουλο αρχείο συντόμευσης (.LNK). Η πρόσβαση στο αρχείο συντόμευσης ενεργοποίησε το PowerShell για να εκτελέσει ένα απομακρυσμένο σενάριο.

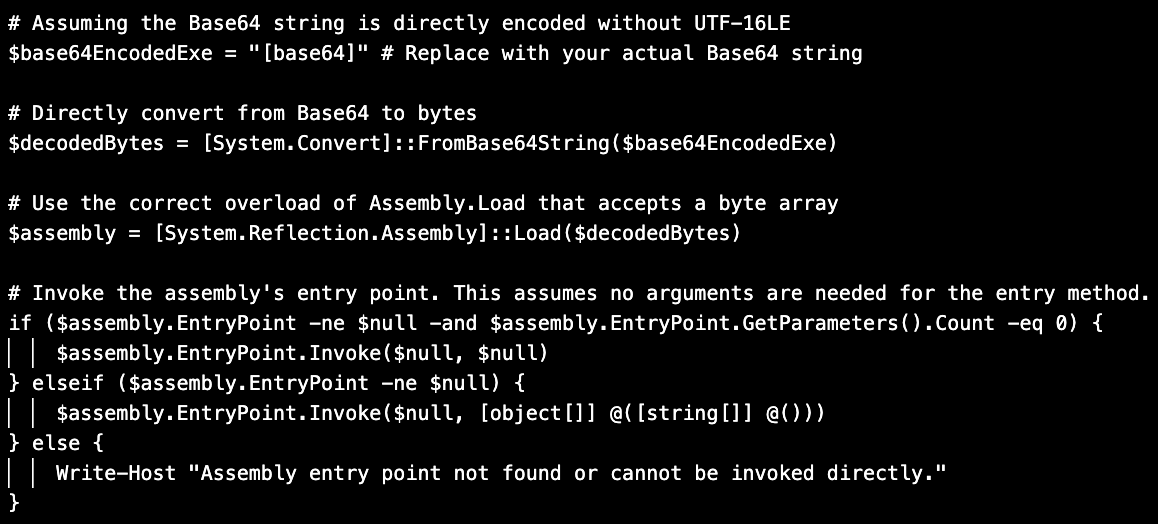

“Αυτό το σενάριο PowerShell αποκωδικοποίησε το εκτελέσιμο αρχείο Rhadamanthys με κωδικοποίηση Base64 που ήταν αποθηκευμένο σε μια μεταβλητή και το φόρτωσε ως συγκρότημα στη μνήμη και στη συνέχεια εκτέλεσε το σημείο εισόδου της συναρμολόγησης” – Απόδειξη

Οι ερευνητές εξηγούν ότι αυτή η μέθοδος επέτρεψε την εκτέλεση του κακόβουλου κώδικα στη μνήμη χωρίς να αγγίξει το δίσκο.

Αναλύοντας το σενάριο του PowerShell που φόρτωσε το Rhadamanthys, οι ερευνητές παρατήρησαν ότι περιελάμβανε ένα σύμβολο λίρας/κατακερματισμού (#) ακολουθούμενο από συγκεκριμένα σχόλια για κάθε στοιχείο, τα οποία είναι ασυνήθιστα στον κώδικα που δημιουργήθηκε από τον άνθρωπο.

πηγή: Proofpoint

Οι ερευνητές λένε ότι αυτά τα χαρακτηριστικά είναι τυπικά για τον κώδικα που προέρχεται από παραγωγικές λύσεις τεχνητής νοημοσύνης όπως το ChatGPT, το Gemini ή το CoPilot.

Αν και δεν μπορούν να είναι απολύτως βέβαιοι ότι ο κώδικας PowerShell προήλθε από μια λύση μεγάλου γλωσσικού μοντέλου (LLM), οι ερευνητές λένε ότι το περιεχόμενο του σεναρίου υποδηλώνει τη δυνατότητα του TA547 να χρησιμοποιεί γενετική τεχνητή νοημοσύνη για τη σύνταξη ή την επανεγγραφή του σεναρίου PowerShell.

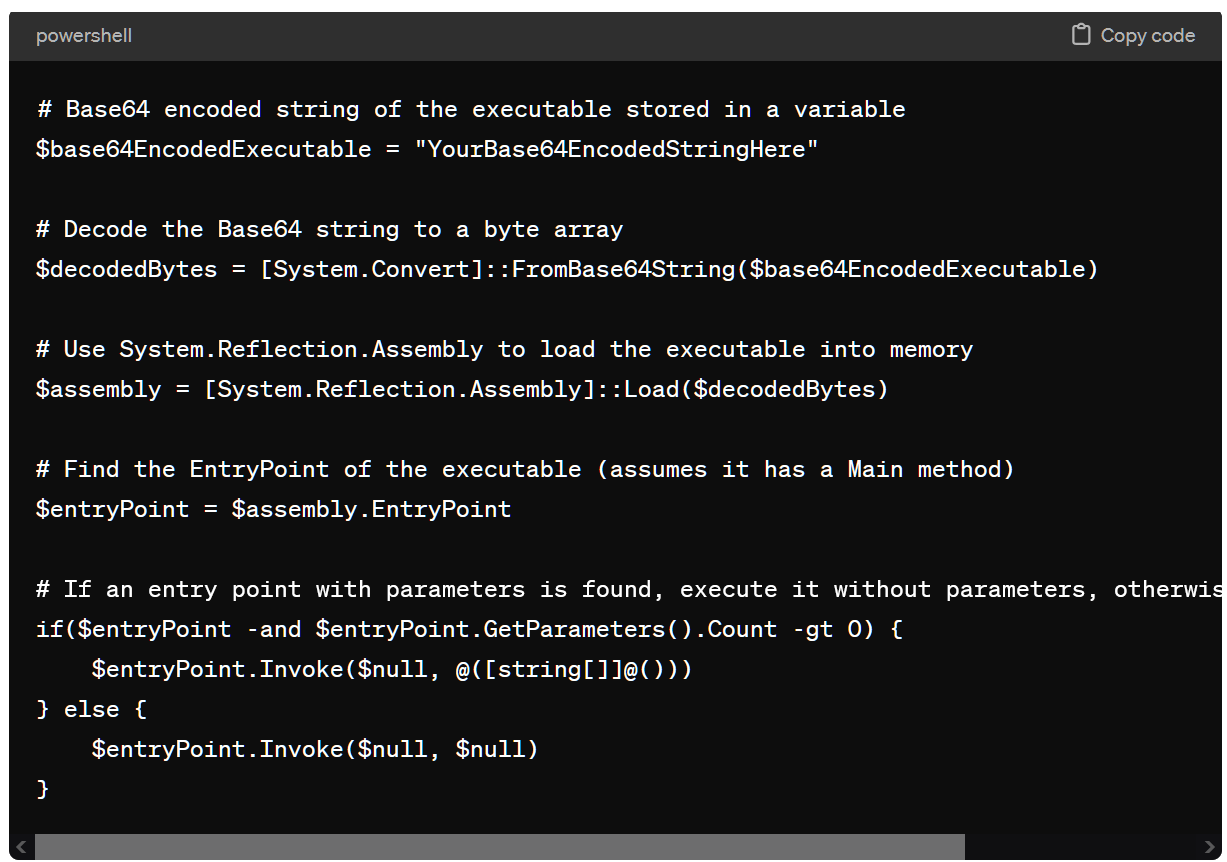

Το BleepingComputer χρησιμοποίησε το ChatGPT-4 για να δημιουργήσει ένα παρόμοιο σενάριο PowerShell και ο κώδικας εξόδου έμοιαζε με αυτόν που βλέπει το Proofpoint, συμπεριλαμβανομένων ονομάτων μεταβλητών και σχολίων, υποδεικνύοντας περαιτέρω ότι είναι πιθανό ότι το AI χρησιμοποιήθηκε για τη δημιουργία του σεναρίου.

πηγή: BleepingComputer

Μια άλλη θεωρία είναι ότι το αντέγραψαν από μια πηγή που βασιζόταν στη γενετική τεχνητή νοημοσύνη για την κωδικοποίηση.

AI για κακόβουλες δραστηριότητες

Από τότε που το OpenAI κυκλοφόρησε το ChatGPT στα τέλη του 2022, παράγοντες απειλών με οικονομικά κίνητρα αξιοποιούν την τεχνητή νοημοσύνη για να δημιουργήσουν προσαρμοσμένα ή τοπικά προσαρμοσμένα μηνύματα ηλεκτρονικού ψαρέματος, να εκτελέσουν σαρώσεις δικτύου για να εντοπίσουν τρωτά σημεία σε κεντρικούς υπολογιστές ή δίκτυα ή να δημιουργήσουν εξαιρετικά αξιόπιστες σελίδες phishing.

Ορισμένοι παράγοντες εθνικών κρατών που σχετίζονται με την Κίνα, το Ιράν και τη Ρωσία έχουν επίσης στραφεί σε γενετική τεχνητή νοημοσύνη για να βελτιώσουν την παραγωγικότητα κατά την έρευνα στόχων, εργαλείων κυβερνοασφάλειας και μεθόδων για τη δημιουργία εμμονής και αποφυγής εντοπισμού, καθώς και υποστήριξη σεναρίων.

Στα μέσα Φεβρουαρίου, το OpenAI ανακοίνωσε ότι αποκλεισμένους λογαριασμούς σχετίζεται με κρατικές ομάδες χάκερ Charcoal Typhoon, Salmon Typhoon (Κίνα), Crimson Storm (Ιράν), Emerald Sleet (Βόρεια Κορέα) και Forest Blizzard (Ρωσία) που κάνουν κατάχρηση του ChatGPT για κακόβουλους σκοπούς.

Καθώς τα περισσότερα μεγάλα μοντέλα εκμάθησης γλωσσών προσπαθούν να περιορίσουν την έξοδο εάν μπορούσε να χρησιμοποιηθεί για κακόβουλο λογισμικό ή κακόβουλη συμπεριφορά, οι φορείς απειλών έχουν ξεκινήσει τη δική τους Πλατφόρμες συνομιλίας AI για εγκληματίες στον κυβερνοχώρο.